今回は、脅威インテリジェンスの活用について考えてみます。

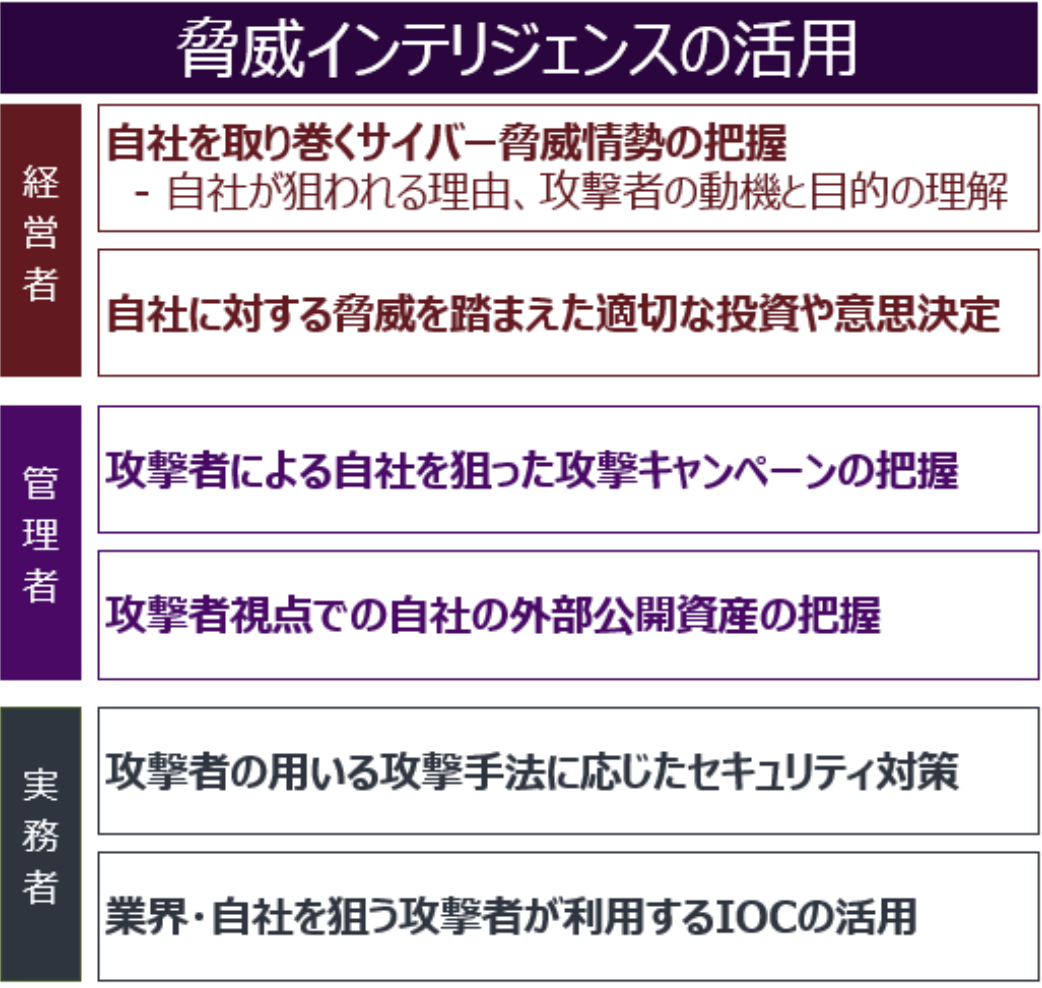

我々のような脅威インテリジェンスを提供する会社はよく、脅威インテリジェンスは「戦略的(Strategic)」、「統制的(OperationalあるいはManagement)」、「戦術的(Tactical)」の3つレイヤーで活用ができると言っています。これは、言い換えると、「経営層」、「管理層」、「実務層」のそれぞれの方々で脅威インテリジェンスは活用することができ、さらに自社を守るためにはすべての層で活用すべきであるというメッセージでもあります。

この3つのレイヤーでの脅威インテリジェンスの活用について見ていきましょう。

図:3層で活用する脅威インテリジェンス

戦略的インテリジェンス

脅威インテリジェンスを活用するうえで最も重要な観点になります。経営層、管理層、実務層の間でセキュリティ戦略における円滑なコミュニケーションツールとして活用されます。

・自社で顕在化したインシデント(セキュリティ製品からアラートが出たもの)の数値的なの報告に留まらず、ビジネスの世界と同じように、脅威インテリジェンスを用いて世の中の動向、脅威情勢について共通認識を持つ

・世の中の脅威情勢の変化、自社の脅威情勢の変化を受けて重点的に守るべき資産、組織を定義する

・自社が優先的に実施すべきセキュリティ対策について議論、共有する

個々のセキュリティ対策製品の機能や流行のセキュリティ対策製品について話しても、三3層の間で円滑なコミュニケーションをとることはできません。自社を取り巻く脅威情勢について経営層、管理層、実務層で共通認識を持つことで、自社のセキュリティ戦略の企画立案、効率的なセキュリティ対策の実施する手助けとなります。

統制的インテリジェンス

自社が晒されている脅威や狙われる可能性のある自社の資産を把握することで、サイバー攻撃のリスクを低減することができます。

・自社を狙っている攻撃者の存在認識およびその攻撃者の動向、ターゲット業界、攻撃手法などを理解する

・攻撃者視点で狙われる可能性のある自社資産を特定する

・利用している資産に存在する脆弱性(公開されているポートや利用しているソフトウェアの開示など)を把握する

・特定のソフトウェアの脆弱性について攻撃者の利用動向、エクスプロイトコードの有無など付加情報をもとに脆弱性のリスク度合い把握する

漠然とセキュリティ対策製品を並べていても攻撃者から自社を守ることはできません。脅威インテリジェンスを用いて攻撃者の存在と自社の脆弱な状況を的確に把握することが、適切なセキュリティ対策を実施するために必要です。

戦術的インテリジェンス

俗に言うTTP(Tactics, Techniques and Procedures:戦術、技術、手順)やIoC(Indicator of Compromise: Hash、IPアドレス、URL)です。これらの脅威インテリジェンスは以下のように活用することができます。

活用するうえで最も重要な観点になります。経営層、管理層、実務層の間でセキュリティ戦略における円滑なコミュニケーションツールとして活用されます。

・セキュリティ対策製品にIoC IOCを連携し、検知・防御する

・セキュリティ対策製品が検知したIoC がどのようなものか脅威インテリジェンスを用いて調査する

・脅威インテリジェンスで得られるIoC を利用して自社内の攻撃痕跡を調査する

・自社を狙う攻撃者やマルウェアのTTPを利用して自社のセキュリティ対策で検知・防御可能か確認する

非常に実務的な内容ですが、TTPやIoC は様々な活用方法があります。ただ、世の中にある有償・無償のIoCを利用しても、大概が既にセキュリティ対策製品で検知できるIoCの場合があります。既に被害が公表されているマルウェアのIoCであれば、商用のセキュリティ対策製品であれば検知・防御が可能です。IoCを活用したセキュリティ対策を行うには、攻撃者が利用する前のIoCや攻撃者と相関分析を行っているIoCを提供する脅威インテリジェンスを利用することが有用です。

今回は3つのレイヤーで活用する脅威インテリジェンスを紹介しました。

脅威インテリジェンスは実務層だけが活用するものではなく、経営層、管理層も含めて活用することで、脅威インテリジェンスを活用する本来の目的である自社を守ることができるようになります。

最後に脅威インテリジェンスについて、ありがちな注意点や誤解をいくつか挙げてみます。

・漏洩したデータがダークウェブ上にないか調査する

これは発生したインシデントによって引き起こされた「結果」の調査にすぎません。データを漏洩させた実行犯や彼らの目的、今後の攻撃計画などを調査分析し、対応に結び付けられる情報まで昇華させたものが脅威インテリジェンスです。

・脅威インテリジェンスとして得られた情報の確実性を求める

インシデント発生後に得られるIoCは証拠のある確実なものですが、それは事後事故調査であり、諜報活動の結果得られるものではありません。脅威インテリジェンスは攻撃者の動向、目的、能力などを分析して提供しています。言い換えると攻撃者に関するエビデンスに基づき分析をしていますが、脅威インテリジェンスで得られた情報は、実際に攻撃者が行動を起こすまで可能性の枠内にあります。これは軍の諜報活動で得られる軍事的なインテリジェンスでも同じことです。攻撃者が実際に攻撃を仕掛けるか否かは我々にもわかりませんが、攻撃が行われる前にこのタイミングで適切に対応することでインシデントの発現可能性を軽減できます。

CYFIRMAでは組織のセキュリティ戦略から戦術面まで活用できる、包括的な脅威インテリジェンスを提供しています。ご興味のある方は、どうぞお気軽にお問い合わせください。

CYFIRMAが独自で毎週発行している「Weekly Security Update」のメールマガジンです。

その週にあった出来事をピックアップし、さらにサイファーマならではの情報も交えてご紹介しています。

ハッカーの会話をモニタリングしているからこそ、通常では得られない様な情報もいち早く手に入れる事ができますので、

ご興味のある方は下記よりお申込下さい。

※同業他社の方はお断りする場合がございます、ご了承下さい。

脅威インテリジェンスとは何かという初歩的な内容から、MITRE ATT&CKフレームワークの活用方法、

毎月の脅威トレンド報告などなど、旬な話題を取り入れ、かつ弊社独自目線も取り入れた内容となっており、

弊社サービス紹介というよりも、脅威インテリジェンスをどう考えるか、どう活用するかという部分で

皆様のヒントとなるよう運営しております。是非お気軽にご参加下さいませ!!!

✧その他、ご不明な点がございましたらこちらからご連絡下さい。