前回のブログでは、脅威インテリジェンスを活用するために以下の流れがあると紹介しました。

0. 自組織の脆弱性を認識する

1. 脅威を認識する

2. 脅威を理解する

3. 脅威の影響、リスクを考える

4.脅威の特定、影響度と優先度の決定、対策の検討

5. 活用・提供

今回はフェーズ2以降の詳細を見ていきます。

2.脅威を理解する

脅威を認識したら、脅威を理解しましょう。得た脅威情報について追加の情報を収集し理解を深めていきます。この際、注意すべき点がいくつかあります。

・単一の情報で判断しない

情報源は複数利用すべきです。セキュリティ機器から得られたIOCなど、それそのもので判断ができる様な情報であればよいですが、脅威は多角的視点で理解する必要があります。あらゆる情報を集め、状況証拠を積み上げ、推論を重ねて評価する必要があります。

・断定しない

脅威とは既に見えている、顕在化したものだけではありません。今後起こり得る脅威を捕捉するためには、「自社には関係ない」「エビデンスがない」など否定的な断定は推奨しません。「脅威を認識する」フェーズでも述べましたが、ひとりで行うと往々にして断定しがちです。主観的意見を極力排除し、得る情報に対して濃淡をつけていく形で理解を深めることが肝要です。

このフェーズは、高い情報収集能力と分析能力を求められますし、地道な作業の積み重ねになります。本来であれば各社で専門家を育成していくことが望ましい状態でありますが、それまでの間は外部の専門ベンダーに頼って適切な情報提供・アドバイザリーを受け、自社の体制・スキルの強化を図ることが現実的なアプローチでしょう。

3.脅威の影響、リスクを考える

続いて、脅威を自組織の脆弱性と組み合わせて、リスクを検証します。脅威が自組織にどのような影響があるのか?顕在化する可能性はあるのか?などの検証を行っていきます。とはいっても定型化された物差しがないと正確に判断することができませんので、ここではふたつのフレームワークを紹介します。

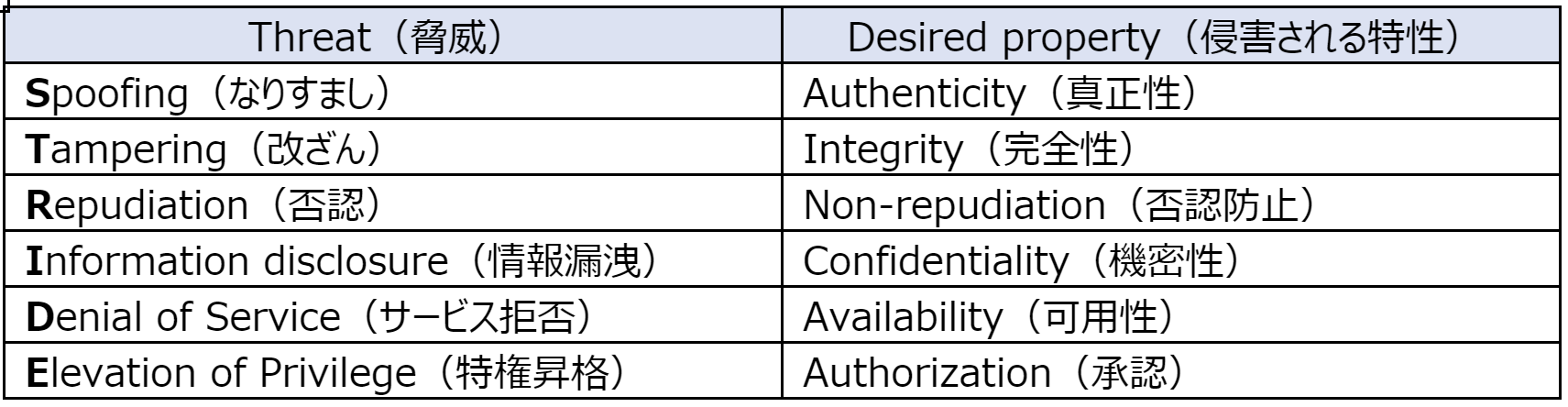

・STRIDE

マイクロソフトが提唱する脅威分類手法です。このフレームワークを利用すると脅威の特性別に6つのパターンに分類することができます。

表:STRIDE

このようにさまざまな脅威を分類することで、自組織にとって望ましくない結果を与える脅威について同じ物差しで会話することができセキュリティ対策検討のスピードを速くすることに寄与します。

・DREAD

こちらもマイクロソフトが利用している(していた)脅威の影響を評価する手法です。以下の項目について、1-10のスコアをつけて脅威の影響度を計ります。

・Damage potential(潜在的な損害)

・Reproductivity(再現可能性)

・Exploitability(攻撃利用可能性)

・Affected users(影響を受けるユーザー)

・Discoverability(発見可能性)

こちらの手法は少々古く、また曖昧さがあるため、あまり使われていないようですが、考え方は頭に入れておくとよいでしょう。

また前のフェーズ同様にここでも要不要の判断や影響度が低いから排除などの絞り込みは行ってはいけません。収集分析段階では極力主観の入るような作業は行わず、すべてが出揃った段階で取捨選択を行うべきです。この段階で落とした脅威が後で発現してしまうと今までの作業が無駄になってしまいます。

4.脅威の特定、影響度と優先度の決定、対策の検討

ここでやっと、数多く集め、評価した脅威の優先順位や対策を検討します。

前のフェーズで行った脅威の分類や個々の脅威の評価に加えて、個々のシステム、自社のビジネスへの影響度はもちろんのこと、サプライチェーンやレピュテーションリスクなどの対外的な影響度も客観的に評価します。自社内への影響度は比較的想定しやすいものですが、対外的な影響度はなかなか評価しにくいものです。これを評価する一つの指標としてつかえるのが、過去の同一業界における類似インシデント情報です。過去同じ同業界において、同じようなインシデントが発生した場合にどれだけの金銭的な被害があったかということだけではなく、どれだけニュースやメディアに取りあげられたのか、その結果、企業/業界のイメージや信頼性が受けたダメージはどの程度か、といった事例が非常に役に立ちます。情報収集する際は、企業規模にもよりますが、海外での報道や状況、海外同業者のインシデントなども含めて収集することが望ましいでしょう。また、対外的なレピュテーションリスクについては、時勢によって影響度が変化することも加味する必要があります。

5.活用・提供

いよいよ最後のフェーズです。せっかく手間をかけて特定した脅威情報です。対策案も含めて適切に共有する必要があります。この段階もできあがったアウトプットをただ展開すればよい。というわけにはいきません。

「IT担当者と経営層が欲しい情報は違う」

ここまでのフェーズを実行してきた方々はITに明るく、どうしても技術的視点で突き詰めた形でアウトプットを作成しがちです。システム管理者に展開する分には比較的通じやすいかもしれませんが、脅威情報は現場レベルのみで利活用できるものではありません。ビジネスへ影響のある脅威もあるでしょうし、対策するには予算を計上する必要があります。そのためには、経営層に対して経営判断に資する情報、ビジネスインパクト、対策費用の妥当性などの情報を提供する必要があります。

脅威を特定するにはITに明るい方々の力が必須です。脅威情報を収集分析する目的は自組織を守るためです。自組織=ビジネスを守るためには経営層の理解もまた必須になります。

脅威を分析する方々が脅威を理解するだけではなく、管理者、経営層まで自組織の脅威情勢認識が浸透してこそ適切なセキュリティ戦略・セキュリティ対策を行うことができます。

自組織に対する脅威を正確に理解してもらうため、提供する相手が欲する情報に合わせて提供するアウトプットを作成する必要があります。

私たちは、実務者、管理者、経営層それぞれ同じ言葉で会話のできることが組織を守る一番の近道と考えており、私たちの脅威インテリジェンスはその点を意識して提供されています。

CYFIRMAでは組織のセキュリティ戦略から戦術面まで活用できる、包括的な脅威インテリジェンスを提供しています。ご興味のある方は、どうぞお気軽にお問い合わせください。

CYFIRMAが独自で毎週発行している「Weekly Security Update」のメールマガジンです。

その週にあった出来事をピックアップし、さらにサイファーマならではの情報も交えてご紹介しています。

ハッカーの会話をモニタリングしているからこそ、通常では得られない様な情報もいち早く手に入れる事ができますので、

ご興味のある方は下記よりお申込下さい。

※同業他社の方はお断りする場合がございます、ご了承下さい。

メルマガお申込 (メルマガお申込ページが新しくなりました)

脅威インテリジェンスとは何かという初歩的な内容から、MITRE ATT&CKフレームワークの活用方法、

毎月の脅威トレンド報告などなど、旬な話題を取り入れ、かつ弊社独自目線も取り入れた内容となっており、

弊社サービス紹介というよりも、脅威インテリジェンスをどう考えるか、どう活用するかという部分で

皆様のヒントとなるよう運営しております。是非お気軽にご参加下さいませ!!!

ウェビナー詳細&お申込 (ウェビナー詳細&お申込ページが新しくなりました)

✧その他、ご不明な点がございましたらこちらからご連絡下さい。