IOCのみを脅威インテリジェンスとして提供している場合もあれば、漏洩データのモニタリングを脅威インテリジェンスとして提供している場合もあります。これらも脅威インテリジェンスではありますが、脅威インテリジェンスのごく一部でしかありません。そこで今回は、本来の意味での脅威インテリジェンスの全体像を把握してみましょう。

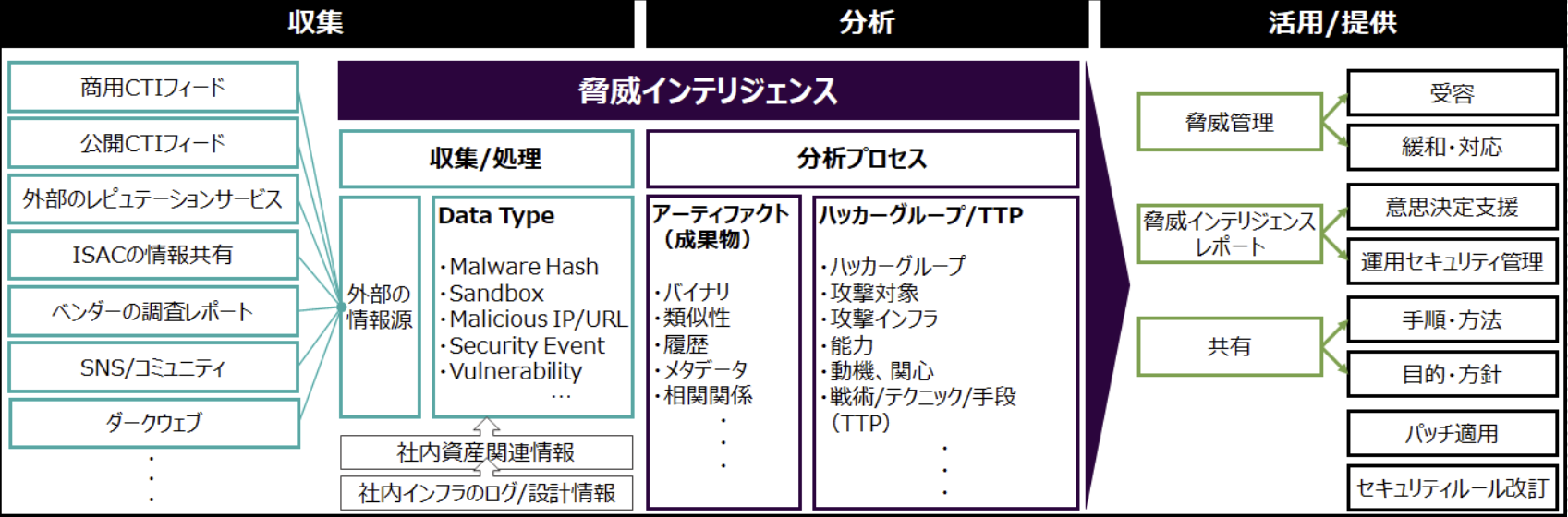

下の図は、“International Journal of Innovative Research in Technology & Science (IJIRTS)”によるCTI Frameworkをもとに弊社が編集したものです。

図:IJIRTSによるCTI Frameworkを基に弊社編集

このフレームワークは大変優れており、あらゆる情報を収集・分析し、インテリジェンスとして加工したものを活用・提供するまで、脅威インテリジェンスの全体像をよく表していると考えています。

脅威インテリジェンスは、数多くの外部の情報源から情報を収集することから始まります。収集する情報は俗に言うIOC(Hash、IPアドレス、URL)のみならず、セキュリティイベントや脆弱性など様々な情報が含まれています。脅威インテリジェンスを活用する企業では、さらに自社の資産に関連する情報や社内インフラのログなどを取り込むことができます。

情報を収集したら、その情報に意味づけをします。得た情報は他の情報とどのような関連性があるのか、過去得ている情報との紐づけや、ハッカーグループや彼らの狙いやTTPなどを分析します。

ここからわかることは、収集することで得られるIOCや脆弱性情報のみならず、分析を必要とする攻撃者に関連する情報が含まれて初めて脅威インテリジェンスと足りえるということです。前回のブログでご説明した、「自組織にとっての攻撃者の特定と理解」が脅威インテリジェンスの構成要素として、いかに大事かがわかるかと思います。

我々のような脅威インテリジェンスを提供する会社としては、このようなハッカーグループや彼らの利用するTTPなどハッカーグループの詳細情報を得られるかが大きな差異的要素となります。これらの情報は通常のWebサイトから得ることは難しく、ダークウェブなどのクローズドな環境から得ることになります。このような活動は諜報活動で行う手法と似通っているため、脅威インテリジェンスサービスを提供している会社には各国の諜報機関出身者が在籍していることが多くあります。(弊社のCEOもそうです。)

ハッカーグループやTTPを理解するうえで、もう一つ大事な要素があります。それは脅威情勢の認識です。単に「攻撃者A」という情報を渡されても何も対応できません。攻撃者Aがある業界・企業を狙っているのはなぜか?彼らの目的は何なのか?ということを知るためには自社や業界を取り巻く脅威情勢を理解することが必要です。脅威情勢を理解することで「攻撃者A」によってどのような影響・リスクがあるのか把握することができます。以下では脅威情勢の3つの視点について説明します。

地政学的な理解

国家間の歴史的・軍事的・経済的な対立や、場合によっては国内のデモなどの不安定な社会情勢が、サイバー攻撃の原因となるケースが急増しています。日本においても、オリンピックなどの国際的なイベントや、国土などをめぐる歴史的な問題、経済的な支援や制裁が実際のサイバー攻撃の動機となっています。このような攻撃の背景には国家支援型と呼ばれる脅威アクターや高度なハッカーグループが関与していることが多々あるため、地政学的変化が自組織にとってどう影響を及ぼすか理解しておくことは戦略的インテリジェンスとして非常に重要です。

業界に対する脅威

攻撃者はいきなりA社を狙うわけではありません。まずはターゲットとする業界を選定します。これは、「①導入されているシステムやプロセスが似通っており、攻撃手法やツールを横展開できること」、「②攻撃者の動機は主に支援されている国の経済や企業を助けることにあるため、その競合する企業を業界単位で狙うこと」、「③業界内において大規模なサプライチェーンが構築されているため、一社に侵入できると横展開がしやすいこと」、などが要因として考えられます。残念ながら業界内での企業規模の大小はあまり問題ではありません、その業界に関わっていることが攻撃の理由になりますし、攻撃しやすいところから攻撃します。

侵害する手法、ツール

同一の技術に対しては、同一のパターンやツールが使用できるため、攻撃する側としては非常に簡単です。例えば、世界で多く利用されているメールサーバーを侵害できれば、同じメールサーバーを利用している組織はすべて侵害の対象とすることができます。また、業界特有で使われるソフトウェアがあれば、そのソフトウェアを侵害できれば、業界内の組織への侵害が容易になります。自組織内の重要システムや製品、サービスで使用されている技術を理解し、その技術の侵害可能性を理解しておくことは、いざという時に迅速に対応することができます。

このように、脅威インテリジェンスのカバー範囲は大変幅広いものです。データとしての脅威インテリジェンスも有用ではありますが、すべてをカバーして提供される脅威インテリジェンスによってのみ自社のセキュリティ戦略からセキュリティ対策まで有益に活用することができます。

CYFIRMAでは組織のセキュリティ戦略から戦術まで活用できる脅威インテリジェンスを提供しています。ご興味のある方は、お気軽にお問い合わせください。

CYFIRMAが独自で毎週発行している「Weekly Security Update」のメールマガジンです。

その週にあった出来事をピックアップし、さらにサイファーマならではの情報も交えてご紹介しています。

ハッカーの会話をモニタリングしているからこそ、通常では得られない様な情報もいち早く手に入れる事ができますので、

ご興味のある方は下記よりお申込下さい。

※同業他社の方はお断りする場合がございます、ご了承下さい。

脅威インテリジェンスとは何かという初歩的な内容から、MITRE ATT&CKフレームワークの活用方法、

毎月の脅威トレンド報告などなど、旬な話題を取り入れ、かつ弊社独自目線も取り入れた内容となっており、

弊社サービス紹介というよりも、脅威インテリジェンスをどう考えるか、どう活用するかという部分で

皆様のヒントとなるよう運営しております。是非お気軽にご参加下さいませ!!!

✧その他、ご不明な点がございましたらこちらからご連絡下さい。