※こちらは弊社オリジナルウェビナーの考察となります。弊社独自の調査情報もございますので、内容の外部展開はご遠慮ください。

※ウェビナーは毎月定期的に開催しておりますので、ご興味があればこちらからお申込ください。

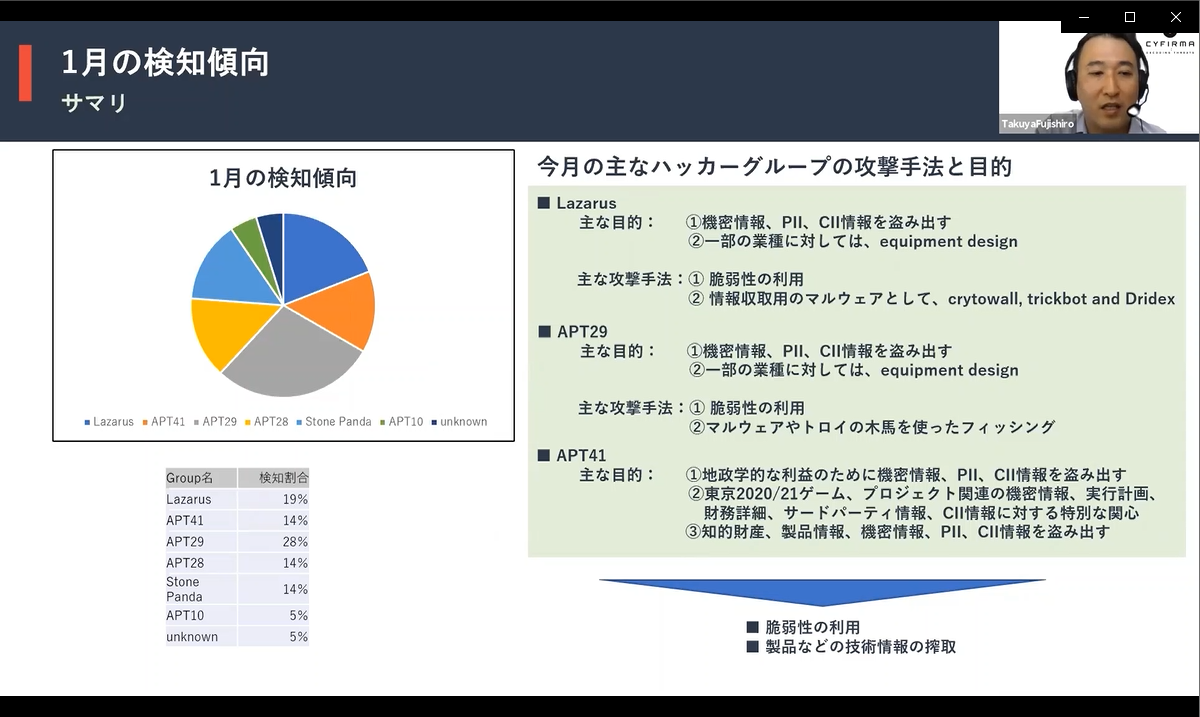

今回は、1月の脅威トレンドという事で、CYFIRMAが観測した国家支援型ハッカーグループの攻撃を分析した内容のウェビナーとなっております。要点をまとめようと思います。

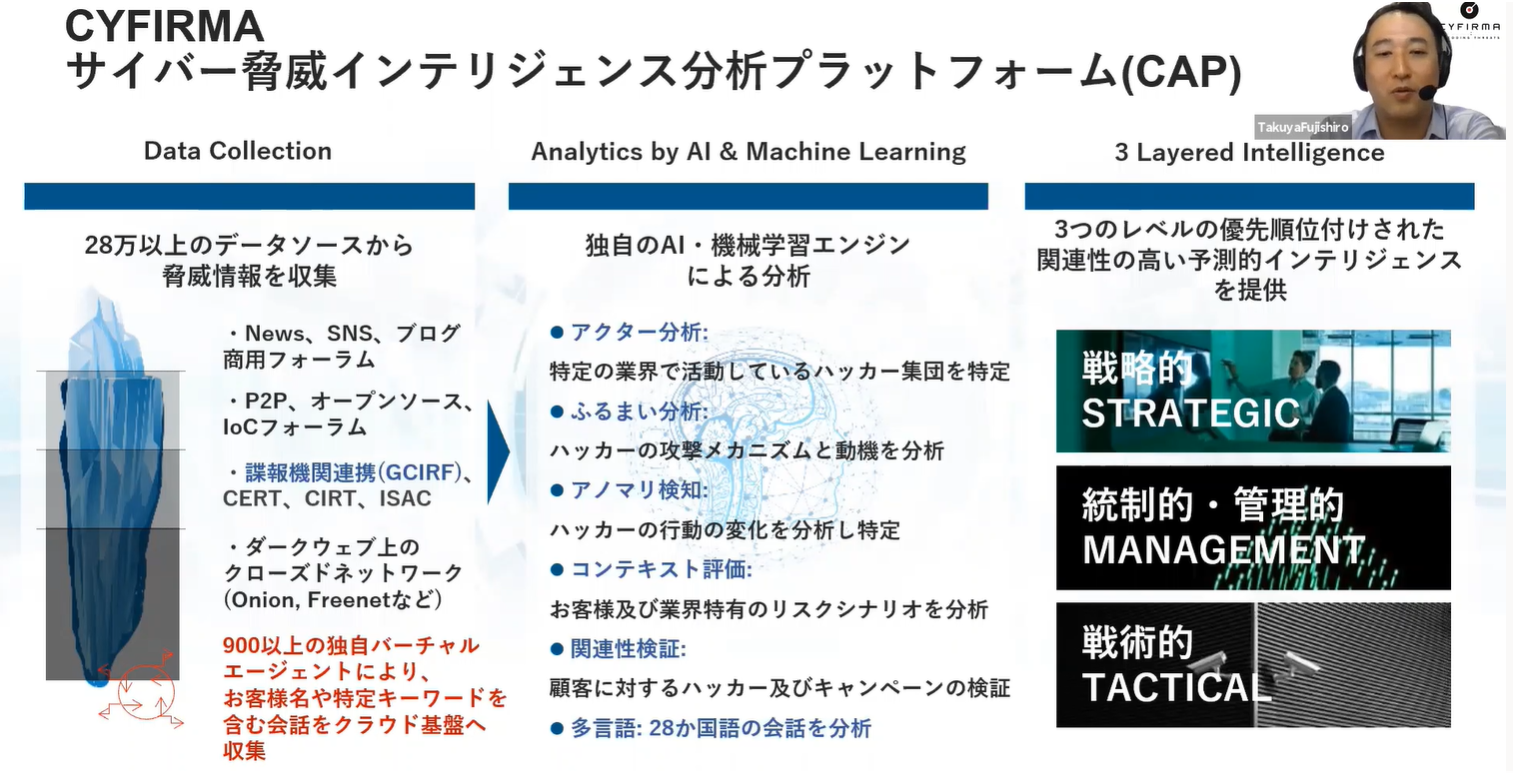

最近では、CMでもディープウェブ、ダークウェブなんていうワードを聞く機会が増えました。CYFIRMAは、公開されているデータ、または少しテクニックがあれば入り込める様なフォーラムのデータだけではなく、完全にクローズドなダークウェブの中をモニタリングする技術を持っています。

ここでは、メールアドレスや個人情報の情報漏洩という様なものがやりとりされているところではなく、国家支援型ハッカー集団が、国の為に各国、各企業に対して攻撃を行う為に様々なやり取りがされます。

ディープウェブ&ダークウェブの監視というページで簡単にご紹介していますのでご覧になってみてください。

ロシア系のハッカーグループは、去年の夏ごろから日本での検知数がどんどん上がってきており、1月の検知数が一番になった。

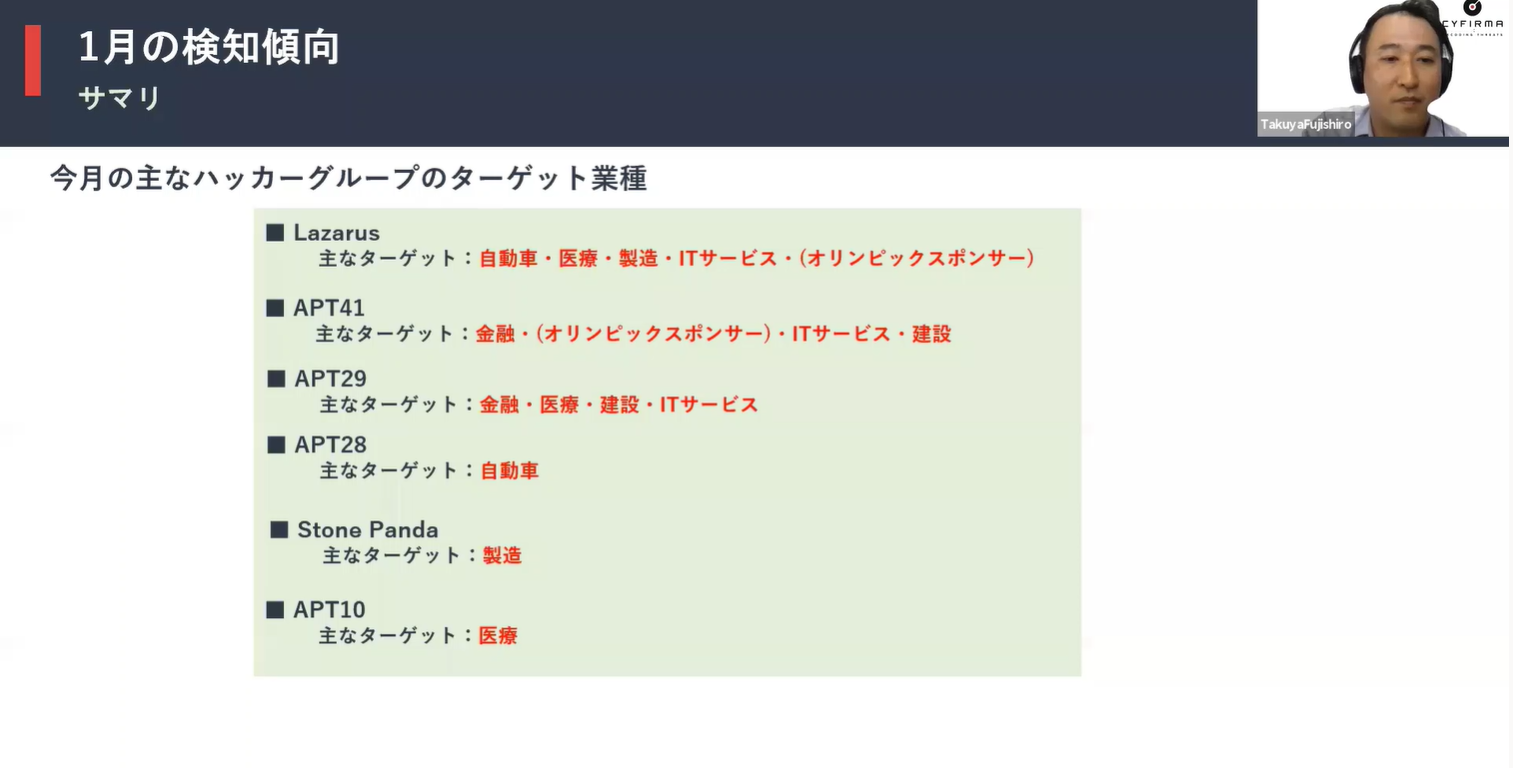

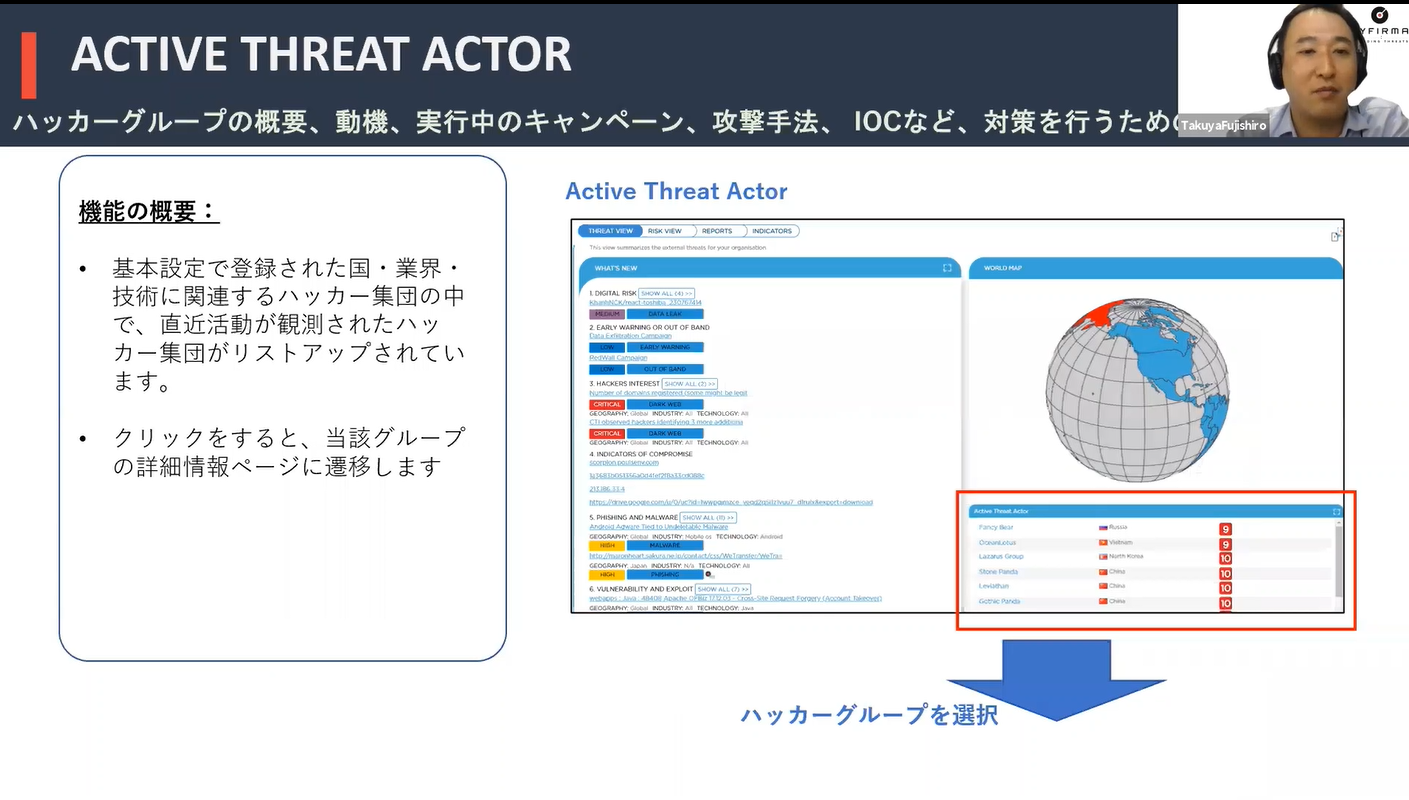

皆様も、自分たちの業種がどのハッカー集団からターゲットとされているのかを知り、それらのハッカー集団がどういう手法を使ってくるかを知る事で、対策にも役に立ちます。

※これらのハッカー集団がどの様な手法を使うのか、どの様な対策をしたらいいのかはウェビナーでご説明しております。お知りになりたい方はこちらから詳細をご記入の上お問合せ下さい。

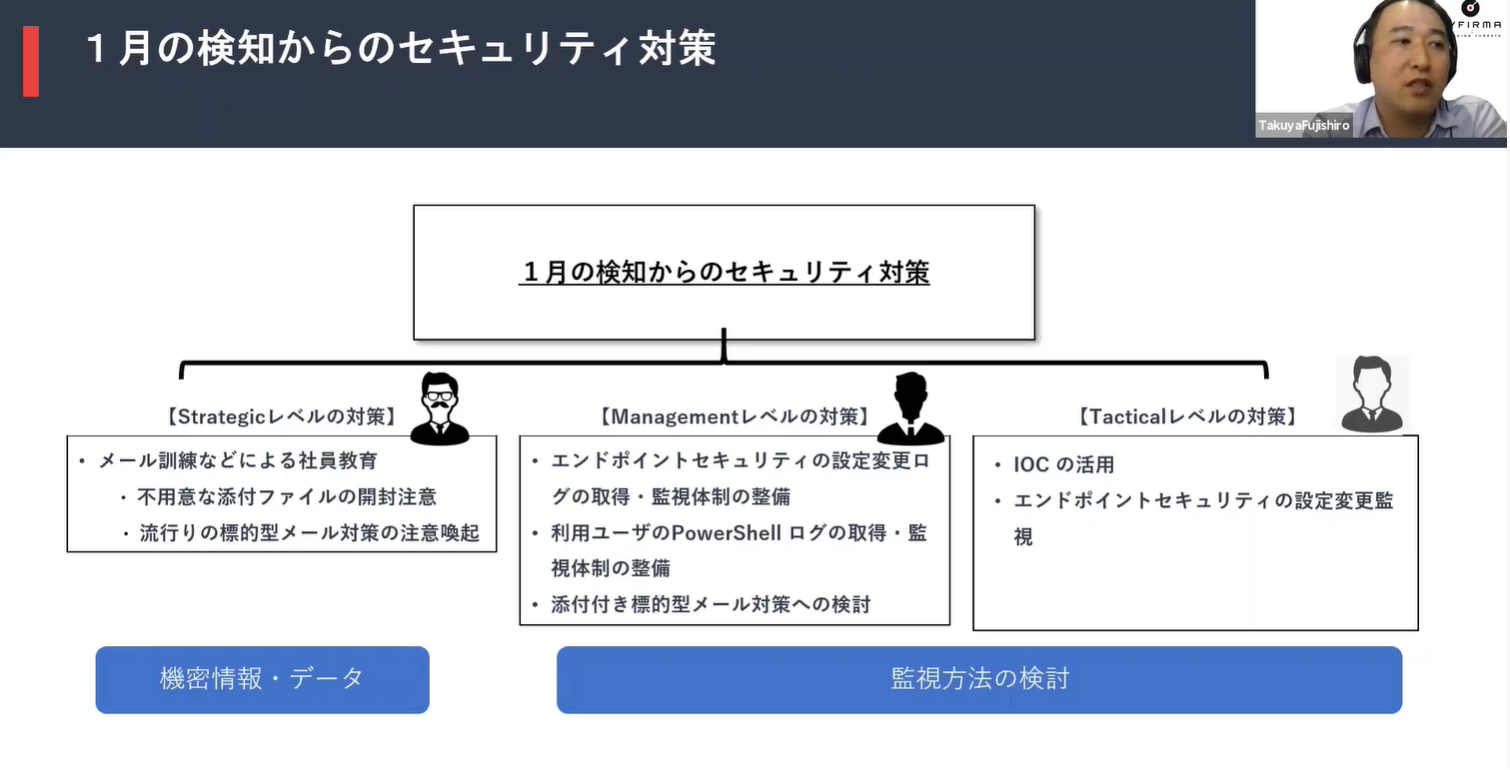

① 自分たちがおかれている情勢を知る事。

② 自分たちの業種は直近どのようなハッカー集団が攻撃をしかけようとしているのかを把握する事。

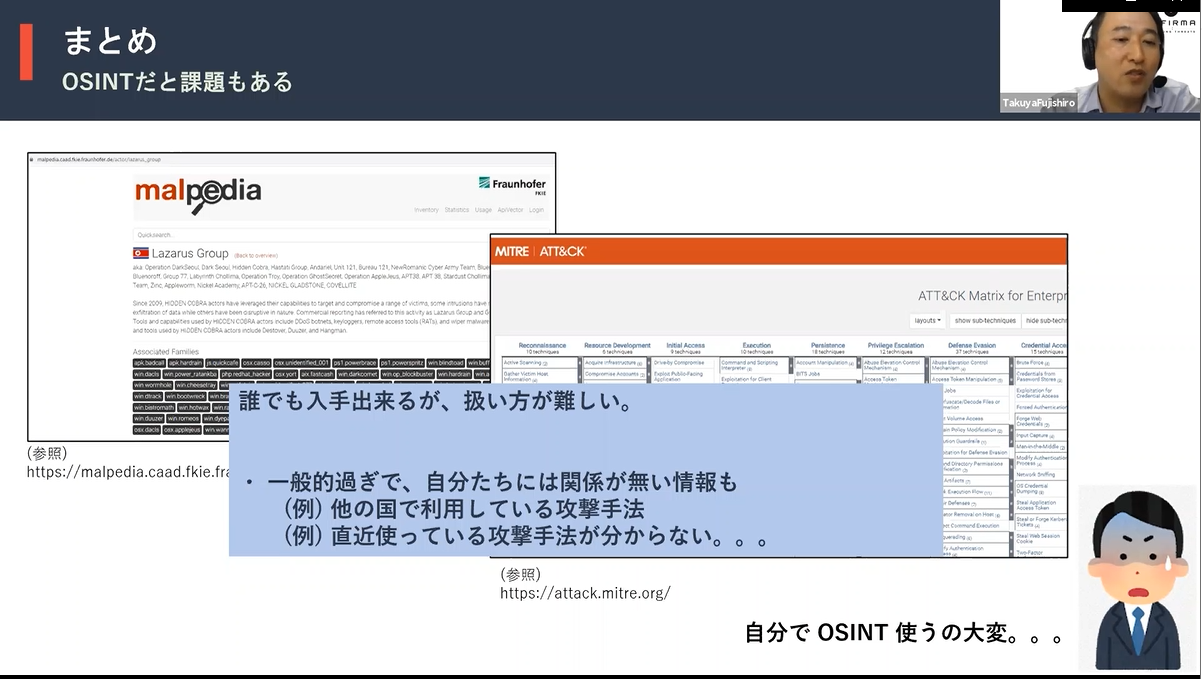

③ これらの情報を持ち帰り、OSINT情報で調べてみる。(どういった手法?どういったマルウェア?)

④ フレームワークを使い、自分たちを狙ってくるハッカー集団に対して、何ができていて、何ができていないかを把握し穴を見つける。その後、その穴に対してセキュリティ投資をするべきかどうかを判断する。

・誰でも見る事ができるOSINTツールには課題があり、一般的な情報のみが乗っている為、自分たちとの関連性を見つける事が難しい。

・日本に特化しているわけではなく、グローバルの情報の中から自社に関連する情報を見つけなければいけない。

・直近使っている攻撃手法がどれなのかわらない。 などなど

詳細をお聞きになりたい方は、こちらからお問合せ下さい。

今回のウェビナーの要約は以上となります。ご興味を持たれた方は、下記より次回以降のウェビナーにお申込くださいませ!